OEM/ODM Китайський постачальник 1G/10G/25G/40G/100G Вбудований байпасний кран та активний мережевий кран

2 байпаси плюс 1 монітор, модульна конструкція, з'єднання 10/40/100GE, макс. 640 Гбіт/с

Наше завдання полягає в тому, щоб обслуговувати наших користувачів і покупців найякіснішими та агресивними портативними цифровими продуктами для OEM/ODM китайського постачальника 1G/10G/25G/40G/100G вбудованих обхідних та активних мережевих танів. Ми готові запропонувати вам найкращі рішення в рамках проектів замовлень професійним способом, якщо вам це потрібно. Тим часом ми продовжуємо впроваджувати нові технології та створювати нові дизайни, щоб вивести вас вперед на лінії цього малого бізнесу.

Наше завдання полягає в тому, щоб обслуговувати наших користувачів та покупців найякіснішими та агресивними портативними цифровими продуктами.Активний кран, Китайський мідний кран, Ethernet-відвідний пристрій, Вбудований байпасний перемикач, мережевий відвідний каналНаші головні цілі — пропонувати нашим клієнтам по всьому світу гарну якість, конкурентоспроможні ціни, задовільну доставку та відмінний сервіс. Задоволення клієнтів — наша головна мета. Запрошуємо вас відвідати наш виставковий зал та офіс. Ми з нетерпінням чекаємо на встановлення ділових відносин з вами.

1. Огляди

Завдяки розгортанню інтелектуального байпасного перемикача Mylinking™:

- Користувачі можуть гнучко встановлювати/видаляти обладнання безпеки, що не впливатиме на поточну мережу та не перериватиме її роботу;

- Мережевий обхідний перемикач Mylinking™ з інтелектуальною функцією виявлення стану для моніторингу нормального робочого стану послідовного пристрою безпеки в режимі реального часу. У разі виникнення виняткової ситуації в роботі послідовного пристрою безпеки захист автоматично обійде його, щоб підтримувати нормальний мережевий зв'язок.

- Технологія вибіркового захисту трафіку може бути використана для розгортання спеціального обладнання для очищення трафіку, технології шифрування на основі обладнання для аудиту. Ефективно здійснює захист послідовного доступу для певного типу трафіку, розвантажуючи тиск обробки потоку послідовного пристрою;

- Технологія захисту трафіку з балансуванням навантаження може бути використана для кластерного розгортання захищених послідовних пристроїв, щоб задовольнити потреби в послідовній безпеці в середовищах з високою пропускною здатністю.

Зі швидким розвитком Інтернету загроза безпеці мережевої інформації стає дедалі серйознішою, тому різноманітні програми захисту інформації використовуються все ширше. Чи то традиційне обладнання контролю доступу (брандмауер), чи то новіші, більш просунуті засоби захисту, такі як система запобігання вторгненням (IPS), єдина платформа управління загрозами (UTM), система захисту від атак відмови в обслуговуванні (Anti-DDoS), шлюз Anti-span, єдина система ідентифікації та контролю трафіку DPI, а також багато інших пристроїв безпеки розгортаються послідовно в ключових вузлах мережі, впроваджуючи відповідну політику безпеки даних для ідентифікації та обробки легального/нелегального трафіку. Водночас, комп'ютерна мережа може генерувати великі затримки або навіть перебої в роботі мережі у разі відмови, технічного обслуговування, модернізації, заміни обладнання тощо у високонадійному середовищі виробничих мережевих додатків, що не піддається перенесенню користувачами.

2. Розширені функції та технології мережевого обхідного перемикача

Режим захисту Mylinking™ «SpecFlow» та технологія режиму захисту «FullLink»

Технологія захисту від перемикання швидкого байпасу Mylinking™

Технологія Mylinking™ «LinkSafeSwitch»

Технологія динамічної стратегії переадресації/випуску Mylinking™ “WebService”

Технологія інтелектуального виявлення повідомлень про серцебиття Mylinking™

Технологія визначення повідомлень про серцебиття Mylinking™

Технологія балансування навантаження Mylinking™ Multi-link

Технологія інтелектуального розподілу трафіку Mylinking™

Технологія динамічного балансування навантаження Mylinking™

Технологія віддаленого керування Mylinking™ (HTTP/WEB, TELNET/SSH, функція «EasyConfig/AdvanceConfig»)

3. Посібник з налаштування мережевого обхідного перемикача

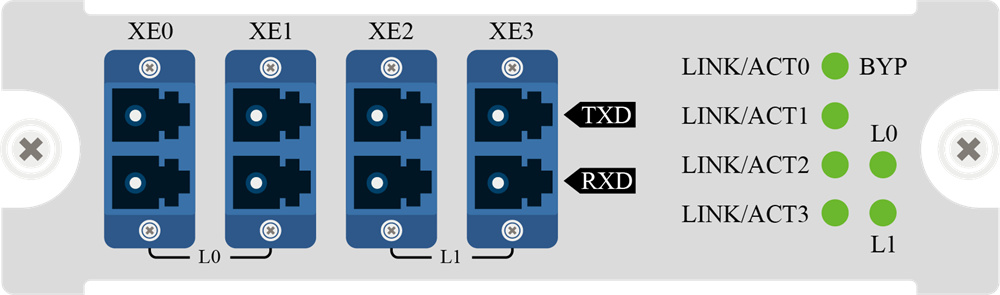

БАЙПАССлот модуля захисного порту:

Цей слот можна вставити в модуль порту захисту BYPASS з різною швидкістю/номером порту. Замінюючи різні типи модулів, можна підтримувати захист BYPASS для кількох каналів 10G/40G/100G.

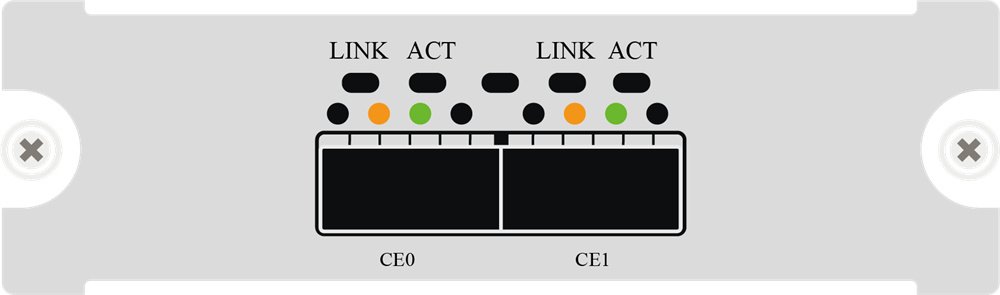

МОНІТОРСлот для модуля порту;

Цей слот можна вставити в модуль порту MONITOR з різною швидкістю/портами. Він може підтримувати розгортання кількох пристроїв онлайн-моніторингу з послідовним інтерфейсом 10G/40G/100G шляхом заміни різних моделей.

Правила вибору модулів

Виходячи з різних розгорнутих каналів зв'язку та вимог до розгортання моніторингового обладнання, ви можете гнучко вибирати різні конфігурації модулів відповідно до фактичних потреб вашого середовища; будь ласка, дотримуйтесь наступних правил під час вибору:

1. Компоненти шасі є обов'язковими, і ви повинні вибрати їх, перш ніж вибирати будь-які інші модулі. Водночас, будь ласка, виберіть різні способи живлення (змінний/постійний струм) відповідно до ваших потреб.

2. Уся машина підтримує до 2 слотів для модулів BYPASS та 1 слот для модуля MONITOR; ви не можете вибрати більше, ніж зазначено в таблиці нижче. Залежно від комбінації кількості слотів та моделі модуля, пристрій може підтримувати до чотирьох захистів каналів 10GE; або до чотирьох каналів 40GE; або до одного каналу 100GE.

3. Модуль моделі «BYP-MOD-L1CG» для належної роботи можна вставити лише в SLOT1.

4. Модуль типу «BYP-MOD-XXX» можна вставити лише у слот модуля BYPASS; модуль типу «MON-MOD-XXX» можна вставити лише у слот модуля MONITOR для нормальної роботи.

| Модель продукту | Параметри функцій |

| Шасі (хост) | |

| ML-BYPASS-M200 | 1U стандартний 19-дюймовий кріплення для стійки; максимальне споживання енергії 250 Вт; модульний хост-захист BYPASS; 2 слоти для модулів BYPASS; 1 слот для модуля MONITOR; змінний та постійний струм (опційно); |

| МОДУЛЬ БАЙПАСУ | |

| BYP-MOD-L2XG(ЛМ/СМ) | Підтримує двосторонній послідовний захист 10GE-каналу, інтерфейс 4*10GE, роз'єм LC; вбудований оптичний приймач-передавач; опціональний одномодовий/багатомодовий оптичний канал, підтримує 10GBASE-SR/LR; |

| BYP-MOD-L2QXG(LM/SM) | Підтримує двосторонній послідовний захист 40GE-каналу, інтерфейс 4*40GE, роз'єм LC; вбудований оптичний приймач-передавач; опціональний одно/багатомодовий оптичний канал, підтримка 40GBASE-SR4/LR4; |

| BYP-MOD-L1CG (LM/SM) | Підтримує 1 канал послідовного захисту 100GE, інтерфейс 2*100GE, роз'єм LC; вбудований оптичний приймач-передавач; опціонально один багатомодовий оптичний канал, підтримує 100GBASE-SR4/LR4; |

| МОДУЛЬ МОНІТОРА | |

| MON-MOD-L16XG | Модуль портів моніторингу 16*10GE SFP+; немає модуля оптичного приймача; |

| MON-MOD-L8XG | Модуль портів моніторингу 8*10GE SFP+; модуль оптичного приймача-передавача відсутній; |

| MON-MOD-L2CG | Модуль порту моніторингу 2*100GE QSFP28; модуль оптичного приймача-передавача відсутній; |

| MON-MOD-L8QXG | 8* 40GE QSFP+ модуль портів моніторингу; немає модуля оптичного приймача; |

4. Технічні характеристики мережевого перемикача обходу TAP

| Модальність продукту | Серійний байпасний перемикач ML-BYPASS-M200 | |

| Тип інтерфейсу | Інтерфейс MGT | 1*10/100/1000BASE-T Адаптивний інтерфейс керування; Підтримка віддаленого керування HTTP/IP |

| Слот модуля | 2*слот для модуля BYPASS; 1*слот для модуля МОНІТОРА; | |

| Посилання, що підтримують максимум | Пристрій підтримує максимум 4*10GE канали або 4*40GE канали або 1*100GE канали | |

| Монітор | Пристрій підтримує максимум 16 портів моніторингу*10GE або 8 портів моніторингу*40GE або 2 порти моніторингу*100GE; | |

| Функція | Можливість повнодуплексної обробки | 640 Гбіт/с |

| На основі каскадного захисту трафіку, що специфікується на IP/протоколі/порті, що включає п'ять кортежів | Підтримка | |

| Каскадний захист на основі повного трафіку | Підтримка | |

| Балансування навантаження | Підтримка | |

| Функція визначення серцебиття на замовлення | Підтримка | |

| Підтримка незалежності від пакетів Ethernet | Підтримка | |

| БАЙПАСНИЙ ПЕРЕМИКАЧ | Підтримка | |

| Перемикач BYPASS без спалаху | Підтримка | |

| УПРАВЛІННЯ КОНСОЛЯМИ | Підтримка | |

| Управління IP/WEB | Підтримка | |

| Управління SNMP V1/V2C | Підтримка | |

| Управління TELNET/SSH | Підтримка | |

| Протокол SYSLOG | Підтримка | |

| Авторизація користувача | На основі авторизації паролем/AAA/TACACS+ | |

| Електрика | Номінальна напруга живлення | AC-220V/DC-48V【Додатково】 |

| Номінальна частота живлення | 50 Гц | |

| Номінальний вхідний струм | AC-3A / DC-10A | |

| Номінальна потужність | 100 Вт | |

| Навколишнє середовище | Робоча температура | 0-50℃ |

| Температура зберігання | -20-70℃ | |

| Робоча вологість | 10%-95%, без конденсату | |

| Конфігурація користувача | Конфігурація консолі | Інтерфейс RS232, 115200, 8, N, 1 |

| Інтерфейс MGT поза діапазоном | 1 інтерфейс Ethernet 10/100/1000M | |

| Авторизація за паролем | Підтримка | |

| Висота шасі | Простір шасі (U) | 1U 19 дюймів, 485 мм * 44,5 мм * 350 мм |

5. Застосування мережевого перемикача обходу TAP (як показано нижче)

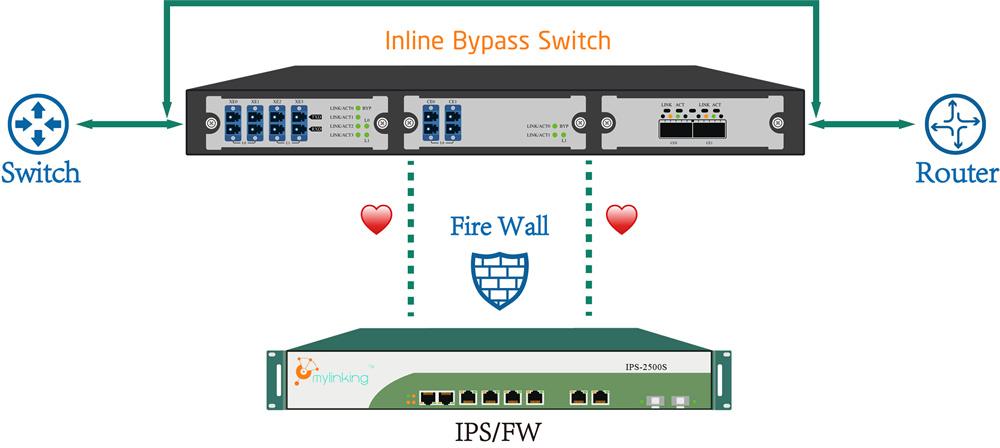

Нижче наведено типовий режим розгортання IPS (системи запобігання вторгненням) та FW (брандмауера). IPS/FW розгортаються послідовно на мережевому обладнанні (маршрутизаторах, комутаторах тощо) між трафіком шляхом реалізації перевірок безпеки, згідно з відповідною політикою безпеки, для визначення вивільнення або блокування відповідного трафіку та досягнення ефекту захисту безпеки.

Водночас, ми можемо спостерігати IPS/FW як послідовне розгортання обладнання, яке зазвичай розгортається в ключових місцях корпоративної мережі для забезпечення послідовної безпеки. Надійність підключених до нього пристроїв безпосередньо впливає на загальну доступність корпоративної мережі. Перевантаження послідовних пристроїв, збої, оновлення програмного забезпечення, оновлення політик тощо значно впливають на доступність усієї корпоративної мережі. У цьому випадку лише через розрив мережі та фізичну обхідну перемичку можна відновити мережу, що серйозно впливає на її надійність. IPS/FW та інші послідовні пристрої, з одного боку, покращують розгортання корпоративної мережі, а з іншого боку, також знижують її надійність, збільшуючи ризик її недоступності.

5.2 Захист обладнання серії Inline Link

«Байпасний комутатор» Mylinking™ розгортається послідовно між мережевими пристроями (маршрутизаторами, комутаторами тощо), і потік даних між мережевими пристроями більше не спрямовується безпосередньо до IPS/FW. «Байпасний комутатор» переходить до IPS/FW. Коли IPS/FW перевантажується, аварійно завершує роботу, оновлюється програмне забезпечення, політики тощо, «Байпасний комутатор» своєчасно виявляє несправний пристрій завдяки функції інтелектуального виявлення пакетів серцевого ритму, що дозволяє швидко пропустити несправний пристрій, не перериваючи роботу мережі. Це забезпечує швидке та безпосереднє підключення мережевого обладнання до мережі для захисту нормального зв'язку. У разі відновлення після збою IPS/FW, а також завдяки функції інтелектуального виявлення пакетів серцевого ритму, своєчасно перевіряється безпека вихідного каналу для відновлення корпоративної мережі.

Mylinking™ «Bypass Switch» має потужну інтелектуальну функцію виявлення повідомлень про серцебиття. Користувач може налаштувати інтервал серцебиття та максимальну кількість спроб за допомогою спеціального повідомлення про серцебиття на IPS/FW для перевірки справності, наприклад, надсилаючи повідомлення про перевірку серцебиття на порт висхідного/нижнього потоку IPS/FW, а потім приймаючи його з порту висхідного/нижнього потоку IPS/FW та оцінюючи, чи IPS/FW працює нормально, надсилаючи та отримуючи повідомлення про серцебиття.

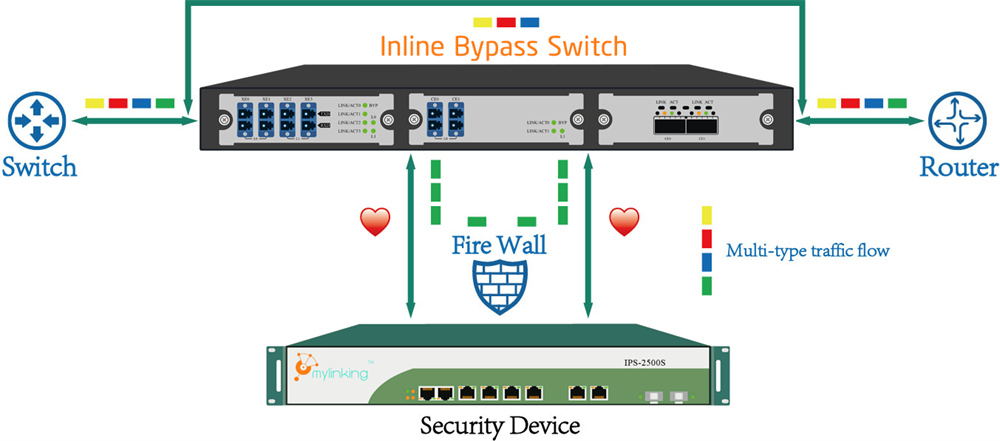

5.3 Захист лінійної тяги політики «SpecFlow»

Коли мережевому пристрою безпеки потрібно обробляти лише певний трафік у послідовному захисті безпеки, за допомогою функції Mylinking™ «Bypass Switch» для обробки трафіку, за допомогою стратегії скринінгу трафіку для підключення пристрою безпеки «відповідний» трафік надсилається безпосередньо назад до мережевого з'єднання, а «відповідна ділянка трафіку» передається до вбудованого пристрою безпеки для виконання перевірок безпеки. Це не тільки забезпечить нормальне застосування функції виявлення безпеки пристрою безпеки, але й зменшить неефективний потік обладнання безпеки для обробки тиску; водночас «Bypass Switch» може виявляти робочий стан пристрою безпеки в режимі реального часу. Пристрій безпеки працює аномально, обходячи трафік даних безпосередньо, щоб уникнути перебоїв у роботі мережі.

Захист обходу трафіку Mylinking™ може ідентифікувати трафік на основі ідентифікатора заголовка рівнів L2-L4, такого як тег VLAN, MAC-адреса джерела/призначення, IP-адреса джерела, тип IP-пакета, порт протоколу транспортного рівня, тег ключа заголовка протоколу тощо. Різноманітні умови відповідності гнучко можна визначити для визначення конкретних типів трафіку, які цікавлять певний пристрій безпеки, і які можна широко використовувати для розгортання спеціальних пристроїв аудиту безпеки (RDP, SSH, аудит баз даних тощо).

5.4 Захист послідовного збалансованого навантаження

«Байпасний комутатор» Mylinking™ розгортається послідовно між мережевими пристроями (маршрутизаторами, комутаторами тощо). Коли продуктивності обробки одного IPS/FW недостатньо для справляння з піковим трафіком мережевого з'єднання, функція балансування навантаження трафіку протектора, «об'єднання» кількох кластерів IPS/FW, що обробляють трафік мережевого з'єднання, може ефективно зменшити навантаження на обробку одного IPS/FW та покращити загальну продуктивність обробки для задоволення потреб високої пропускної здатності середовища розгортання.

Mylinking™ «Bypass Switch» має потужну функцію балансування навантаження, яка розподіляє трафік на основі тегу VLAN кадру, інформації про MAC, IP, номера порту, протоколу та іншої інформації про хеш-трафік, забезпечуючи цілісність сеансу потоку даних, отриманого кожним IPS/FW.

5.5 Захист тяги потоку багатосерійного вбудованого обладнання (зміна послідовного з'єднання на паралельне)

У деяких ключових зв'язках (таких як інтернет-розетки, канали обміну серверами) розташування часто зумовлене потребами в функціях безпеки та розгортанням кількох вбудованих засобів тестування безпеки (таких як брандмауер, обладнання для захисту від DDoS-атак, брандмауер веб-додатків, обладнання для запобігання вторгненням тощо). Одночасне послідовне підключення кількох пристроїв виявлення безпеки на одному з'єднанні збільшує кількість точок відмови в з'єднанні, знижуючи загальну надійність мережі. А у вищезгаданих операціях розгортання онлайн-обладнання безпеки, модернізація обладнання, заміна обладнання та інші операції призводять до тривалих перебоїв у роботі мережі та масштабніших скорочень проектів для успішного завершення таких проектів.

Розгортаючи «Обхідний перемикач» уніфікованим способом, режим розгортання кількох пристроїв безпеки, з’єднаних послідовно на одному каналі, можна змінити з «режиму фізичного об’єднання» на «режим фізичного об’єднання, логічного об’єднання». З’єднання на каналі єдиної точки відмови підвищує надійність з’єднання, тоді як «Обхідний перемикач» на каналі забезпечує тягу потоку на вимогу, щоб досягти того ж ефекту потоку з оригінальним режимом безпечної обробки.

Схема послідовного розгортання кількох пристроїв безпеки одночасно:

Схема розгортання перемикача обходу TAP мережі Mylinking™:

5.6 На основі динамічної стратегії захисту від виявлення та зчеплення з дорогою

«Обхідний перемикач». Ще один розширений сценарій застосування базується на динамічній стратегії додатків захисту від виявлення та зчеплення з дорогою, розгортання якого показано нижче:

Візьмемо, наприклад, обладнання для тестування безпеки «Захист від DDoS-атак та виявлення», яке шляхом розгортання на передньому кінці «Обхідного комутатора» та підключення обладнання захисту від DDoS-атак до «Обхідного комутатора» виконує звичайний «Захист від тяги» для повного пересилання трафіку на швидкості проводу, одночасно передаючи дзеркало потоку на «Пристрій захисту від DDoS-атак». Після виявлення IP-адреси сервера (або сегмента IP-мережі) після атаки, пристрій захисту від DDoS-атак генерує правила відповідності потоку цільового трафіку та надсилає їх на «Обхідний комутатор» через інтерфейс динамічної доставки політик. «Обхідний комутатор» може оновлювати «динаміку трафіку» після отримання правил динамічної політики та негайно «правило» потрапляє на «трафік сервера атаки» до обладнання захисту від DDoS-атак та виявлення» для обробки, щоб бути ефективним після потоку атаки, а потім повторно вводити його в мережу.

Схема застосування, заснована на «обхідному комутаторі», легше реалізується, ніж традиційна ін'єкція маршруту BGP або інша схема зчеплення трафіку, а середовище менше залежить від мережі та надійність вища.

«Обхідний комутатор» має такі характеристики для підтримки захисту виявлення динамічних політик безпеки:

1. «Обхідний перемикач» для забезпечення поза правилами на основі інтерфейсу WEBSERIVCE, легкої інтеграції зі сторонніми пристроями безпеки.

2. «Обхідний комутатор» на основі апаратного чистого ASIC-чіпа, що пересилає пакети зі швидкістю до 10 Гбіт/с без блокування пересилання комутатора, та «бібліотека динамічних правил обробки трафіку» незалежно від кількості.

3. Вбудована професійна функція "байпасного перемикача" дозволяє негайно обійти оригінальний послідовний порт, навіть якщо сам захист вийде з ладу, і це не впливає на оригінальний канал зв'язку. Висока якість - це понад усе, і Shopper Supreme - це наш орієнтир, щоб пропонувати найвигідніші послуги нашим клієнтам. Сьогодні ми сподіваємося стати одним з провідних експортерів у нашому регіоні, щоб задовольнити потреби споживачів у зниженій ціні на OEM/ODM Китайський постачальник 1G/10G/25G/40G/100G вбудований байпасний та активний мережевий тап. Як щодо того, щоб розпочати свій успішний бізнес з нашою компанією? Ми готові, належним чином навчені та з гордістю сповнені задоволення. Давайте розпочнемо наш новий бізнес з нової хвилі.

Наші пропозиції - мідний кран,Вбудований байпасний перемикач, Мережевий відвідний канал,Активний кран, Ethernet-відвідний пристрійМи пропонуємо гарну якість, але неперевершено низьку ціну та найкращий сервіс. Ласкаво просимо надсилати нам свої зразки та вимоги до проекту. Ми розробимо та виготовимо вироби відповідно до вашого запиту. Якщо вас цікавлять будь-які продукти та рішення, які ми пропонуємо, будь ласка, зв'яжіться з нами безпосередньо поштою, факсом, телефоном або через Інтернет. Ми готові відповісти на ваші запитання з понеділка по суботу та сподіваємося на співпрацю з вами.