Вступ

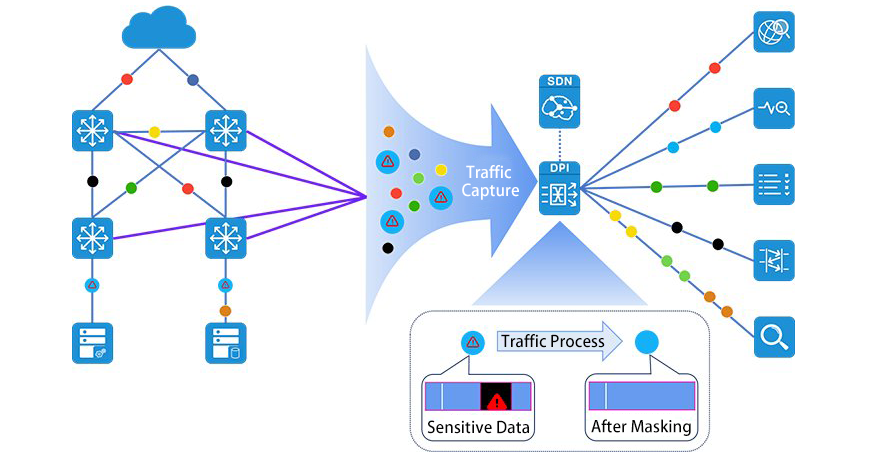

В останні роки частка хмарних сервісів у промисловості Китаю зростає. Технологічні компанії скористалися можливістю нового витку технологічної революції, активно здійснили цифрову трансформацію, розширили дослідження та застосування нових технологій, таких як хмарні обчислення, великі дані, штучний інтелект, блокчейн та Інтернет речей, а також покращили свої науково-технологічні можливості обслуговування. З постійним розвитком хмарних технологій та технологій віртуалізації все більше прикладних систем у центрах обробки даних мігрують з початкового фізичного кампусу на хмарну платформу, і східно-західний трафік у хмарному середовищі центрів обробки даних значно зростає. Однак традиційна мережа збору фізичного трафіку не може безпосередньо збирати східно-західний трафік у хмарному середовищі, в результаті чого бізнес-трафік у хмарному середовищі стає першочерговою сферою. Неминучою тенденцією стало вилучення даних східно-західного трафіку в хмарному середовищі. Впровадження нової технології збору східно-західного трафіку в хмарному середовищі також забезпечує ідеальну підтримку моніторингу прикладних систем, розгорнутих у хмарному середовищі, а у разі виникнення проблем та збоїв можна використовувати аналіз захоплення пакетів для аналізу проблеми та відстеження потоку даних.

1. Трафік схід-захід у хмарному середовищі не може бути зібраний безпосередньо, тому система додатків у хмарному середовищі не може розгорнути моніторинг та виявлення на основі потоку бізнес-даних у режимі реального часу, а персонал з експлуатації та технічного обслуговування не може своєчасно виявити реальну роботу системи додатків у хмарному середовищі, що приносить певні приховані переваги для здорової та стабільної роботи системи додатків у хмарному середовищі.

2. Східний та західний трафік у хмарному середовищі неможливо зібрати безпосередньо, що унеможливлює безпосереднє вилучення пакетів даних для аналізу, коли виникають проблеми в бізнес-застосунках у хмарному середовищі, що створює певні труднощі з визначенням місцезнаходження несправностей.

3. Зі зростанням вимог до мережевої безпеки та проведення різноманітних аудитів, таких як моніторинг транзакцій BPC-додатків, система виявлення вторгнень IDS, система аудиту електронної пошти та обслуговування клієнтів, попит на збір східно-західного трафіку в хмарному середовищі також стає все більш нагальним. Виходячи з вищезазначеного аналізу, неминучою тенденцією стало вилучення даних східно-західного трафіку в хмарному середовищі та впровадження нової технології збору східно-західного трафіку в хмарному середовищі, щоб забезпечити ідеальну підтримку моніторингу для системи додатків, розгорнутої в хмарному середовищі. У разі виникнення проблем та збоїв можна використовувати аналіз захоплення пакетів для аналізу проблеми та відстеження потоку даних. Вилучення та аналіз східно-західного трафіку в хмарному середовищі є потужною магічною зброєю для забезпечення стабільної роботи систем додатків, розгорнутих у хмарному середовищі.

Ключові показники для захоплення трафіку віртуальної мережі

1. Продуктивність захоплення мережевого трафіку

Трафік схід-захід становить понад половину трафіку центру обробки даних, і для реалізації повного збору даних потрібна високопродуктивна технологія збору даних. Водночас із збором даних необхідно виконувати інші завдання попередньої обробки, такі як дедуплікація, скорочення та десенсибілізація для різних сервісів, що ще більше підвищує вимоги до продуктивності.

2. Накладні витрати ресурсів

Більшість методів збору трафіку схід-захід потребують обчислювальних, сховищних та мережевих ресурсів, які можна застосувати до сервісу. Окрім якомога меншого споживання цих ресурсів, все ще необхідно враховувати накладні витрати на впровадження управління технологією збору даних. Особливо, коли масштаб вузлів розширюється, якщо вартість управління також демонструє лінійну тенденцію до зростання.

3. Рівень вторгнення

Сучасні поширені технології придбання часто потребують додавання додаткової конфігурації політики придбання на гіпервізорі або пов'язаних компонентах. Окрім потенційних конфліктів з бізнес-політиками, ці політики часто ще більше збільшують навантаження на гіпервізор або інші бізнес-компоненти та впливають на угоду про рівень обслуговування (SLA) на послуги.

З наведеного вище опису видно, що захоплення трафіку в хмарному середовищі має бути зосереджене на захопленні східно-західного трафіку між віртуальними машинами та проблемах продуктивності. Водночас, враховуючи динамічні характеристики хмарної платформи, збір трафіку в хмарному середовищі повинен вийти за межі існуючого режиму традиційного дзеркального комутатора та реалізувати гнучке та автоматичне розгортання збору та моніторингу, щоб відповідати меті автоматичної експлуатації та обслуговування хмарної мережі. Збір трафіку в хмарному середовищі повинен досягати таких цілей:

1) Реалізувати функцію захоплення східно-західного трафіку між віртуальними машинами

2) Захоплення розгортається на обчислювальному вузлі, а архітектура розподіленого збору даних використовується для уникнення проблем із продуктивністю та стабільністю, спричинених дзеркалом комутатора.

3) Він може динамічно визначати зміни ресурсів віртуальної машини в хмарному середовищі, а стратегію збору даних можна автоматично коригувати відповідно до змін ресурсів віртуальної машини.

4) Інструмент захоплення повинен мати механізм захисту від перевантаження, щоб мінімізувати вплив на сервер

5) Сам інструмент захоплення має функцію оптимізації трафіку

6) Платформа захоплення може контролювати зібраний трафік віртуальної машини

Вибір режиму захоплення трафіку віртуальної машини в хмарному середовищі

Для захоплення трафіку віртуальної машини в хмарному середовищі необхідно розгорнути зонд збору на обчислювальному вузлі. Залежно від розташування точки збору, яку можна розгорнути на обчислювальному вузлі, режим захоплення трафіку віртуальної машини в хмарному середовищі можна розділити на три режими:Режим агента, Режим віртуальної машиниіРежим хоста.

Режим віртуальної машини: на кожному фізичному хості в хмарному середовищі встановлюється єдина віртуальна машина захоплення, а на віртуальній машині захоплення розгортається програмний зонд захоплення. Трафік хоста відображається на віртуальну машину захоплення шляхом відображення трафіку віртуальної мережевої карти на віртуальному комутаторі, а потім віртуальна машина захоплення передається на традиційну фізичну платформу захоплення трафіку через виділену мережеву карту. А потім розподіляється на кожну платформу моніторингу та аналізу. Перевагою є те, що програмне відображення в обхідному режимі, яке не втручається в існуючу мережеву карту бізнесу та віртуальну машину, також може реалізувати сприйняття змін віртуальної машини та автоматичну міграцію політик за допомогою певних засобів. Недоліком є те, що неможливо досягти механізму захисту від перевантаження шляхом пасивного захоплення трафіку віртуальною машиною, а розмір трафіку, який можна відобразити, визначається продуктивністю віртуального комутатора, що певним чином впливає на стабільність віртуального комутатора. У середовищі KVM хмарна платформа повинна рівномірно видавати таблицю потоку зображень, що є складним в управлінні та обслуговуванні. Особливо, коли хост-машина виходить з ладу, віртуальна машина захоплення залишається такою ж, як і бізнес-віртуальна машина, і також мігруватиме на різні хости з іншими віртуальними машинами.

Режим агентаВстановіть програмний зонд захоплення (Agent Agent) на кожну віртуальну машину, яка потребує захоплення трафіку в хмарному середовищі, та витягніть східний та західний трафік хмарного середовища за допомогою програмного забезпечення Agent Agent, а потім розподіліть його на кожну аналітичну платформу. Переваги полягають у тому, що він не залежить від платформи віртуалізації, не впливає на продуктивність віртуального комутатора, може мігрувати разом з віртуальною машиною та виконувати фільтрацію трафіку. Недоліки полягають у тому, що потрібно керувати занадто великою кількістю агентів, і не можна виключати вплив самого агента у разі виникнення несправності. Існуючу мережеву карту виробничого середовища потрібно використовувати спільно для розподілу трафіку, що може вплинути на бізнес-взаємодію.

Режим хостаРозгортаючи незалежний програмний зонд збору даних на кожному фізичному хості в хмарному середовищі, він працює в режимі процесу на хості та передає захоплений трафік на традиційну платформу захоплення фізичного трафіку. Перевагами є повний обхідний механізм, відсутність вторгнення у віртуальну машину, мережева карта бізнесу та комутатор віртуальної машини, простий метод захоплення, зручне керування, відсутність необхідності підтримувати незалежну віртуальну машину, легкість та отримання програмних зондів може забезпечити захист від перевантаження. Як процес хоста, він може контролювати ресурси та продуктивність хоста та віртуальної машини, щоб керувати розгортанням стратегії дзеркала. Недоліками є те, що він повинен споживати певну кількість ресурсів хоста, і на це потрібно звертати увагу. Крім того, деякі віртуальні платформи можуть не підтримувати розгортання програмних зондів захоплення на хості.

З огляду на поточну ситуацію в галузі, режим віртуальної машини має програми в публічній хмарі, а режим агента та режим хоста має деяких користувачів у приватній хмарі.

Час публікації: 06 листопада 2024 р.