У сфері мережевої безпеки ключову роль відіграють системи виявлення вторгнень (IDS) та системи запобігання вторгненням (IPS). У цій статті буде детально розглянуто їхні визначення, ролі, відмінності та сценарії застосування.

Що таке IDS (система виявлення вторгнень)?

Визначення IDS

Система виявлення вторгнень (Intrusion Detection System) – це інструмент безпеки, який відстежує та аналізує мережевий трафік для виявлення можливих шкідливих дій або атак. Вона шукає сигнатури, що відповідають відомим шаблонам атак, досліджуючи мережевий трафік, системні журнали та іншу відповідну інформацію.

Як працює IDS

IDS працює переважно такими способами:

Виявлення сигнатурIDS використовує попередньо визначену сигнатуру шаблонів атак для зіставлення, подібно до антивірусних сканерів для виявлення вірусів. IDS генерує сповіщення, коли трафік містить ознаки, що відповідають цим сигнатурам.

Виявлення аномалійСистема виявлення вторгнень (IDS) відстежує базовий рівень нормальної мережевої активності та генерує сповіщення, коли виявляє закономірності, що суттєво відрізняються від нормальної поведінки. Це допомагає виявляти невідомі або нові атаки.

Аналіз протоколуIDS аналізує використання мережевих протоколів та виявляє поведінку, яка не відповідає стандартним протоколам, таким чином ідентифікуючи можливі атаки.

Типи ІДС

Залежно від місця їх розгортання, системи виявлення вторгнень можна розділити на два основні типи:

Мережеві ідентифікатори (NIDS)Розгортається в мережі для моніторингу всього трафіку, що проходить через мережу. Може виявляти атаки як мережевого, так і транспортного рівня.

Ідентифікатори хоста (HIDS)Розгортається на одному хості для моніторингу системної активності на цьому хості. Він більше зосереджений на виявленні атак на рівні хоста, таких як шкідливе програмне забезпечення та аномальна поведінка користувачів.

Що таке IPS (система запобігання вторгненням)?

Визначення IPS

Системи запобігання вторгненням (IPS) – це інструменти безпеки, які вживають проактивних заходів для зупинки або захисту від потенційних атак після їх виявлення. Порівняно з IDS, IPS – це не лише інструмент для моніторингу та оповіщення, але й інструмент, який може активно втручатися та запобігати потенційним загрозам.

Як працює ІПС

IPS захищає систему, активно блокуючи шкідливий трафік, що проходить через мережу. Його основний принцип роботи включає:

Блокування атакуючого трафікуКоли IPS виявляє потенційний трафік атаки, він може вжити негайних заходів, щоб запобігти потраплянню цього трафіку в мережу. Це допомагає запобігти подальшому поширенню атаки.

Скидання стану підключенняIPS може скинути стан з'єднання, пов'язаний з потенційною атакою, змушуючи зловмисника відновити з'єднання та таким чином переривати атаку.

Зміна правил брандмауераIPS може динамічно змінювати правила брандмауера, щоб блокувати або дозволяти певні типи трафіку для адаптації до загроз у реальному часі.

Типи ІПС

Подібно до IDS, IPS можна розділити на два основні типи:

Мережевий IPS (NIPS)Розгортається в мережі для моніторингу та захисту від атак по всій мережі. Може захищатися від атак мережевого та транспортного рівнів.

IPS хоста (HIPS)Розгортається на одному хості для забезпечення точнішого захисту, в основному використовується для захисту від атак на рівні хоста, таких як шкідливе програмне забезпечення та експлойти.

Яка різниця між системою виявлення вторгнень (IDS) та системою запобігання вторгненням (IPS)?

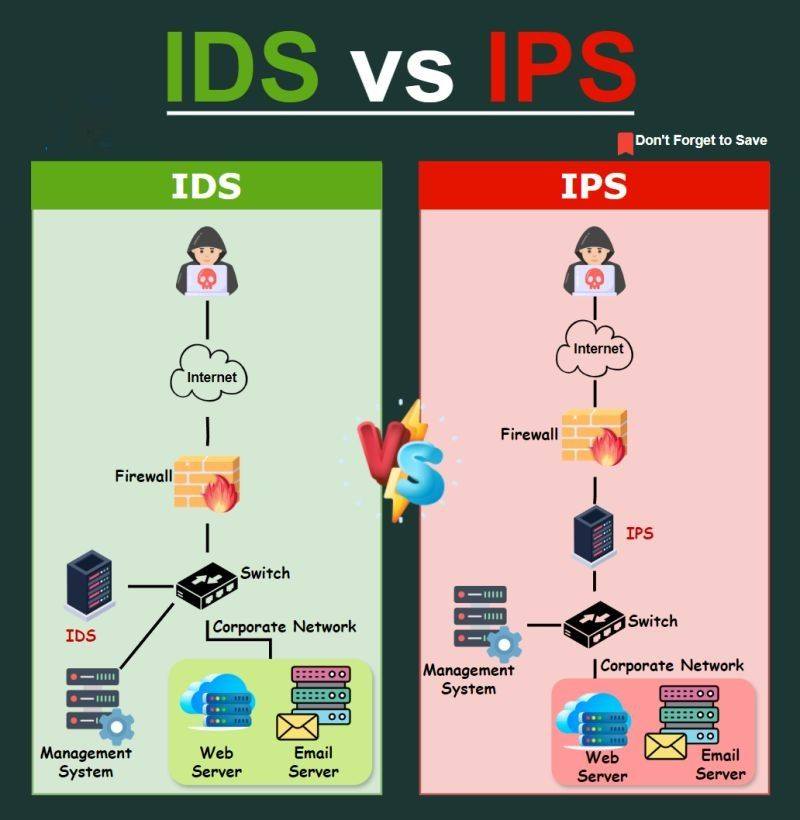

Різні способи роботи

IDS – це пасивна система моніторингу, яка використовується переважно для виявлення та сигналізації. На відміну від неї, IPS є проактивною та здатною вживати заходів для захисту від потенційних атак.

Порівняння ризиків та наслідків

Через пасивну природу систем виявлення вогню (ISS), вони можуть давати промахи або хибнопозитивні результати, тоді як активний захист IPS може призвести до обстрілу по своїх силах. Необхідно збалансувати ризик та ефективність при використанні обох систем.

Відмінності в розгортанні та конфігурації

Система виявлення вторгнень (IDS) зазвичай гнучка та може бути розгорнута в різних місцях мережі. Натомість, розгортання та налаштування IPS вимагає більш ретельного планування, щоб уникнути перешкод для звичайного трафіку.

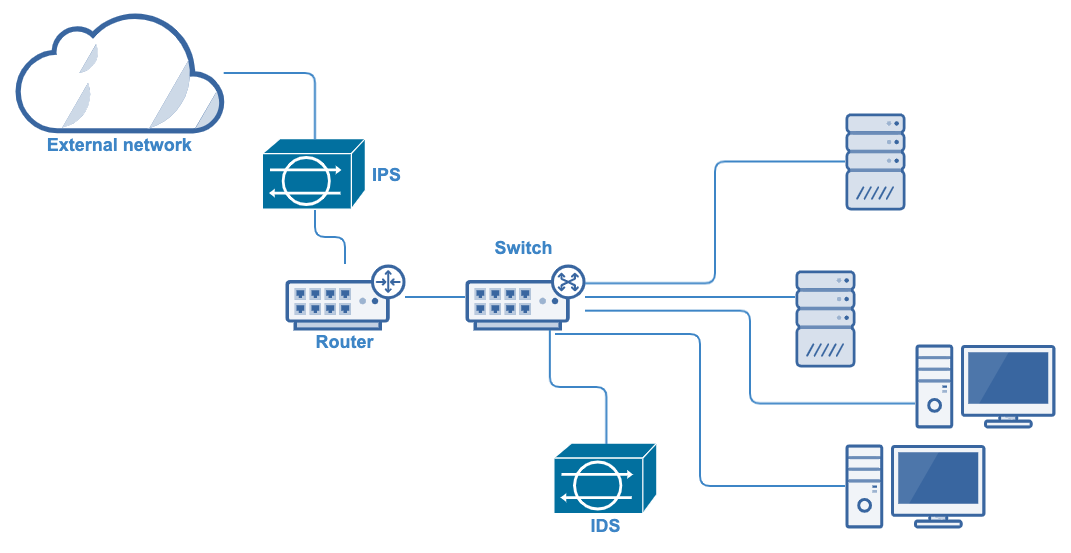

Інтегроване застосування IDS та IPS

IDS та IPS доповнюють одне одного: IDS здійснює моніторинг та надає сповіщення, а IPS вживає проактивних захисних заходів за необхідності. Їх поєднання може сформувати більш комплексну лінію захисту мережі.

Важливо регулярно оновлювати правила, сигнатури та дані про загрози систем вторгнення та захисту від кіберзагроз. Кіберзагрози постійно розвиваються, і своєчасні оновлення можуть покращити здатність системи виявляти нові загрози.

Вкрай важливо адаптувати правила IDS та IPS до конкретного мережевого середовища та вимог організації. Налаштування правил дозволяє підвищити точність системи та зменшити кількість хибнопозитивних результатів та травм, пов'язаних з дружнім отруєнням.

Системи виявлення вторгнень та захисту від загроз повинні мати можливість реагувати на потенційні загрози в режимі реального часу. Швидка та точна реакція допомагає стримувати зловмисників від завдання більшої шкоди мережі.

Безперервний моніторинг мережевого трафіку та розуміння нормальних моделей трафіку можуть допомогти покращити можливості виявлення аномалій системами виявлення вторгнень та зменшити ймовірність хибнопозитивних результатів.

Знайти правильнийМережевий пакетний брокердля роботи з вашою системою виявлення вторгнень (IDS)

Знайти правильнийВбудований байпасний перемикачдля роботи з вашою IPS (системою запобігання вторгненням)

Час публікації: 26 вересня 2024 р.