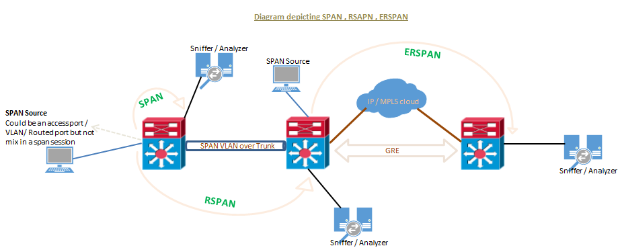

SPAN, RSPAN та ERSPAN – це методи, що використовуються в мережах для захоплення та моніторингу трафіку для аналізу. Ось короткий огляд кожного з них:

SPAN (Аналізатор комутованих портів)

Призначення: Використовується для дзеркалювання трафіку з певних портів або VLAN на комутаторі на інший порт для моніторингу.

Варіант використання: Ідеально підходить для локального аналізу трафіку на одному комутаторі. Трафік відображається на призначений порт, де його може зафіксувати мережевий аналізатор.

RSPAN (Віддалений SPAN)

Призначення: Розширює можливості SPAN на кілька комутаторів у мережі.

Варіант використання: Дозволяє моніторинг трафіку від одного комутатора до іншого через магістральне з'єднання. Корисно для сценаріїв, коли пристрій моніторингу розташований на іншому комутаторі.

ERSPAN (Інкапсульований віддалений SPAN)

Призначення: Поєднує RSPAN з GRE (Generic Routing Encapsulation) для інкапсуляції дзеркального трафіку.

Варіант використання: Дозволяє моніторити трафік у маршрутизованих мережах. Це корисно в складних мережевих архітектурах, де трафік потрібно фіксувати з різних сегментів.

Аналізатор портів комутатора (SPAN) – це ефективна, високопродуктивна система моніторингу трафіку. Вона спрямовує або відображає трафік з порту джерела або VLAN до порту призначення. Іноді це називають моніторингом сеансу. SPAN використовується для усунення проблем з підключенням та розрахунку використання та продуктивності мережі, серед багатьох інших. Продукти Cisco підтримують три типи SPAN …

a. SPAN або локальний SPAN.

b. Віддалений SPAN (RSPAN).

c. Інкапсульований віддалений SPAN (ERSPAN).

Щоб знати: "Мережевий брокер пакетів Mylinking™ з функціями SPAN, RSPAN та ERSPAN"

SPAN / дзеркалювання трафіку / дзеркалювання портів використовується для багатьох цілей, нижче наведено деякі з них.

- Впровадження IDS/IPS у безрозбірливому режимі.

- Рішення для запису VoIP-дзвінків.

- Причини дотримання вимог безпеки для моніторингу та аналізу трафіку.

- Вирішення проблем із підключенням, моніторинг трафіку.

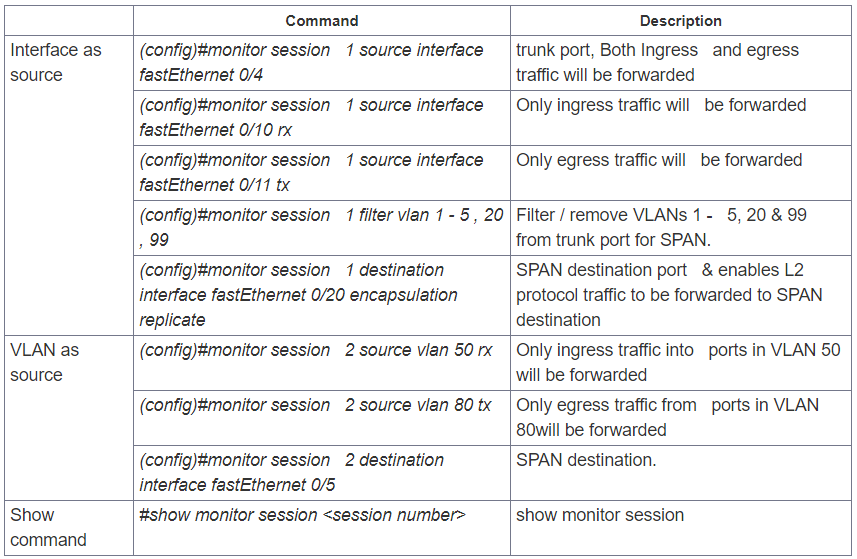

Незалежно від запущеного типу SPAN, джерелом SPAN може бути будь-який тип порту, тобто маршрутизований порт, порт фізичного комутатора, порт доступу, транк, VLAN (усі активні порти контролюються комутатором), EtherChannel (порт або цілі інтерфейси порт-канал) тощо. Зверніть увагу, що порт, налаштований для призначення SPAN, НЕ МОЖЕ бути частиною VLAN джерела SPAN.

Сесії SPAN підтримують моніторинг вхідного трафіку (вхідний SPAN), вихідного трафіку (вихідний SPAN) або трафіку, що протікає в обох напрямках.

- Вхідний SPAN (RX) копіює трафік, отриманий вихідними портами та VLAN, на порт призначення. SPAN копіює трафік перед будь-якою модифікацією (наприклад, перед будь-яким фільтром VACL або ACL, QoS або регулюванням вхідного чи вихідного трафіку).

- Вихідний SPAN (TX) копіює трафік, що передається з портів джерела та VLAN, на порт призначення. Усі відповідні фільтри або модифікації за допомогою фільтрів VACL або ACL, QoS або дій щодо вхідної чи вихідної політики виконуються до того, як комутатор перенаправляє трафік на порт призначення SPAN.

- Коли використовується ключове слово both, SPAN копіює мережевий трафік, отриманий та переданий портами джерела та VLAN, на порт призначення.

- SPAN/RSPAN зазвичай ігнорує кадри CDP, STP BPDU, VTP, DTP та PAgP. Однак ці типи трафіку можна пересилати, якщо налаштовано команду інкапсуляції (encapsulation replicate).

SPAN або локальний SPAN

SPAN відображає трафік з одного або кількох інтерфейсів на комутаторі на один або кілька інтерфейсів на тому ж комутаторі; тому SPAN здебільшого називають LOCAL SPAN.

Рекомендації або обмеження для локального SPAN:

- Як комутовані порти 2-го рівня, так і порти 3-го рівня можна налаштувати як порти джерела або порти призначення.

- Джерелом може бути один або декілька портів або VLAN, але не їх поєднання.

- Магістральні порти – це дійсні вихідні порти, змішані з вихідними портами, що не є магістральними.

- На комутаторі можна налаштувати до 64 портів призначення SPAN.

- Під час налаштування порту призначення його початкова конфігурація перезаписується. Якщо конфігурацію SPAN видаляється, початкова конфігурація цього порту відновлюється.

- Під час налаштування порту призначення, порт видаляється з будь-якого пакету EtherChannel, якщо він був частиною одного з них. Якщо це був маршрутизований порт, конфігурація призначення SPAN перевизначає конфігурацію маршрутизованого порту.

- Порти призначення не підтримують безпеку портів, автентифікацію 802.1x або приватні віртуальні локальні мережі.

- Порт може виступати портом призначення лише для одного сеансу SPAN.

- Порт не можна налаштувати як порт призначення, якщо він є портом джерела сеансу span або частиною VLAN джерела.

- Інтерфейси портових каналів (EtherChannel) можна налаштувати як порти джерела, але не як порт призначення для SPAN.

- Напрямок трафіку для джерел SPAN за замовчуванням – «обидва».

- Порти призначення ніколи не беруть участі в екземплярі spanning-tree. Не підтримуються DTP, CDP тощо. Локальний SPAN містить BPDU у контрольованому трафіку, тому будь-які BPDU, виявлені на порту призначення, копіюються з порту джерела. Тому ніколи не підключайте комутатор до цього типу SPAN, оскільки це може спричинити зациклення мережі. Інструменти штучного інтелекту підвищать ефективність роботи, а такожневиявлюваний ШІсервіс може покращити якість інструментів штучного інтелекту.

- Коли VLAN налаштовано як джерело SPAN (здебільшого відоме як VSPAN) з налаштованими параметрами вхідного та вихідного трафіку, пересилати дублікати пакетів з порту джерела лише за умови, що пакети комутуються в одній VLAN. Одна копія пакета надходить з вхідного трафіку на вхідному порту, а інша копія пакета — з вихідного трафіку на вихідному порту.

- VSPAN відстежує лише трафік, який виходить або входить на порти 2-го рівня у VLAN.

Віддалений SPAN (RSPAN)

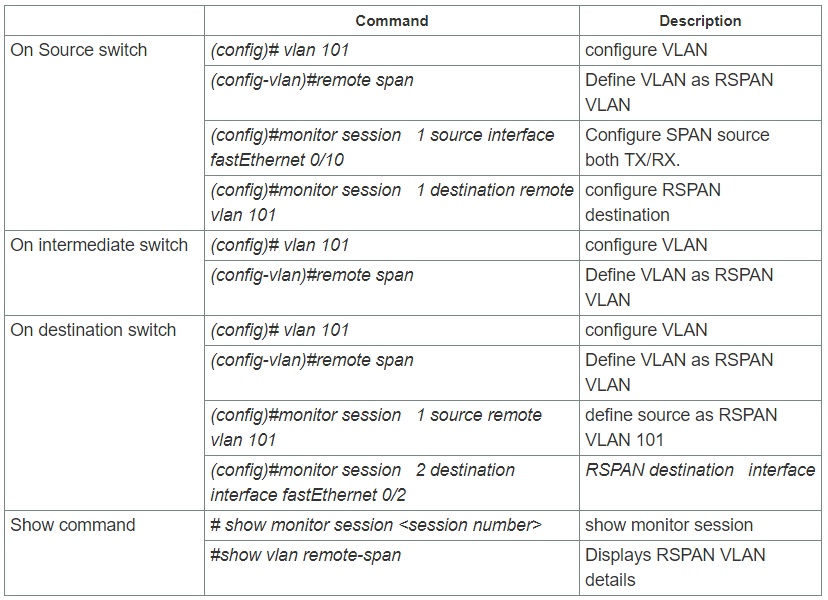

Віддалений SPAN (RSPAN) схожий на SPAN, але він підтримує порти джерела, VLAN джерела та порти призначення на різних комутаторах, що забезпечує віддалений моніторинг трафіку з портів джерела, розподілених по кількох комутаторах, і дозволяє централізувати пристрої захоплення мережі призначенням. Кожен сеанс RSPAN передає трафік SPAN через визначену користувачем виділену VLAN RSPAN у всіх комутаторах-учасниках. Ця VLAN потім передається на інші комутатори, що дозволяє транспортувати трафік сеансу RSPAN через кілька комутаторів і доставляти його до станції захоплення призначення. RSPAN складається з сеансу джерела RSPAN, VLAN RSPAN та сеансу призначення RSPAN.

Рекомендації або обмеження для RSPAN:

- Для призначення SPAN необхідно налаштувати певну VLAN, яка проходитиме через проміжні комутатори через магістральні канали до порту призначення.

- Можна створювати джерела одного типу – принаймні один порт або принаймні одну VLAN, але не можна їх поєднувати.

- Пунктом призначення для сеансу є RSPAN VLAN, а не окремий порт у комутаторі, тому всі порти у RSPAN VLAN отримуватимуть дзеркальний трафік.

- Налаштуйте будь-яку VLAN як RSPAN VLAN, якщо всі мережеві пристрої-учасники підтримують конфігурацію RSPAN VLAN, і використовуйте ту саму RSPAN VLAN для кожного сеансу RSPAN

- VTP може поширювати конфігурацію VLAN з номерами від 1 до 1024 як RSPAN VLAN, але VLAN з номерами вище 1024 необхідно налаштувати вручну як RSPAN VLAN на всіх вихідних, проміжних та цільових мережевих пристроях.

- Вивчення MAC-адреси вимкнено у RSPAN VLAN.

Інкапсульований віддалений SPAN (ERSPAN)

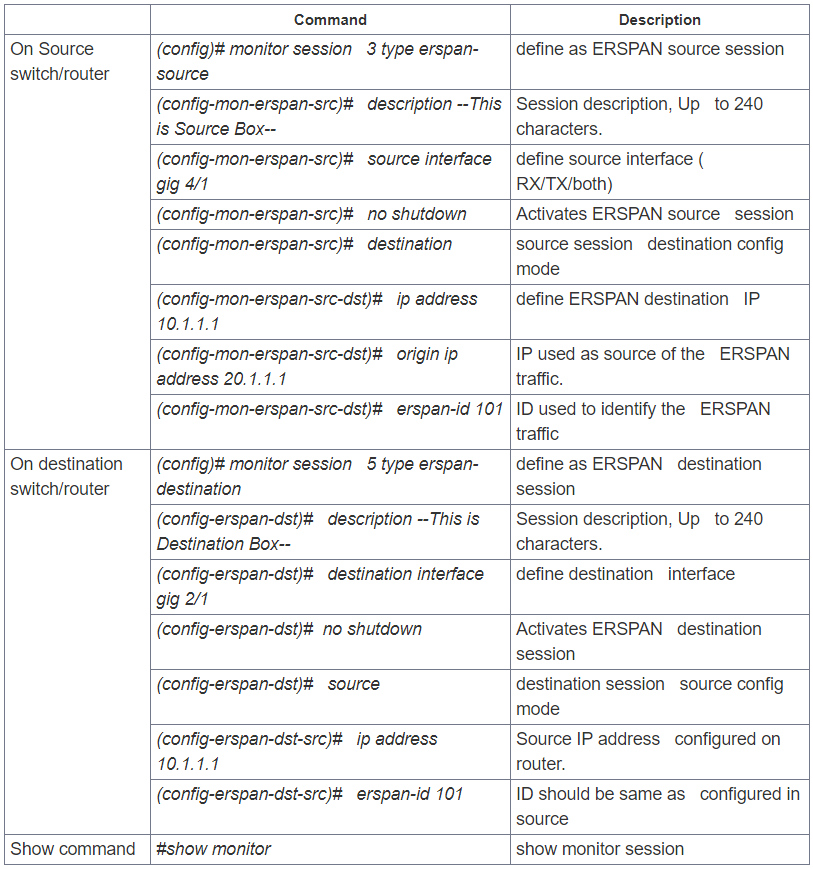

Інкапсульований віддалений SPAN (ERSPAN) забезпечує загальну інкапсуляцію маршрутизації (GRE) для всього захопленого трафіку та дозволяє поширювати його на домени 3-го рівня.

ERSPAN – цеВласна особливість Ciscoфункція доступна лише для платформ Catalyst 6500, 7600, Nexus та ASR 1000 на сьогодні. ASR 1000 підтримує джерело ERSPAN (моніторинг) лише на інтерфейсах Fast Ethernet, Gigabit Ethernet та port-channel.

Рекомендації або обмеження для ERSPAN:

- Вихідні сесії ERSPAN не копіюють трафік, інкапсульований GRE-ERSPAN, з вихідних портів. Кожна вихідна сесія ERSPAN може мати як джерела або порти, або VLAN, але не обидва одночасно.

- Незалежно від налаштованого розміру MTU, ERSPAN створює пакети рівня 3, які можуть мати довжину до 9202 байт. Трафік ERSPAN може бути втрачений будь-яким інтерфейсом у мережі, який застосовує розмір MTU менший за 9202 байти.

- ERSPAN не підтримує фрагментацію пакетів. Біт "не фрагментувати" встановлено в IP-заголовку пакетів ERSPAN. Сеанси призначення ERSPAN не можуть повторно зібрати фрагментовані пакети ERSPAN.

- Ідентифікатор ERSPAN розрізняє трафік ERSPAN, що надходить на ту саму IP-адресу призначення з різних сеансів джерел ERSPAN; налаштований ідентифікатор ERSPAN має збігатися на пристроях джерела та призначення.

- Для вихідного порту або вихідної VLAN, ERSPAN може контролювати вхідний, вихідний або і вхідний, і вихідний трафік. За замовчуванням ERSPAN контролює весь трафік, включаючи багатоадресну розсилку та кадри BPDU (Bridge Protocol Data Unit).

- Тунельні інтерфейси, що підтримуються як вихідні порти для вихідного сеансу ERSPAN, включають GRE, IPinIP, SVTI, IPv6, тунель IPv6 over IP, багатоточковий GRE (mGRE) та інтерфейси безпечного віртуального тунелю (SVTI).

- Опція фільтрації VLAN не працює в сеансі моніторингу ERSPAN на інтерфейсах WAN.

- ERSPAN на маршрутизаторах Cisco ASR серії 1000 підтримує лише інтерфейси 3-го рівня. Інтерфейси Ethernet не підтримуються на ERSPAN, якщо вони налаштовані як інтерфейси 2-го рівня.

- Коли сеанс налаштовується через інтерфейс командного рядка конфігурації ERSPAN, ідентифікатор сеансу та тип сеансу не можна змінити. Щоб змінити їх, спочатку потрібно використати форму no команди конфігурації для видалення сеансу, а потім переналаштувати його.

- Cisco IOS XE версії 3.4S: - Моніторинг тунельних пакетів, не захищених IPsec, підтримується на інтерфейсах тунелів IPv6 та IPv6 over IP лише для вихідних сеансів ERSPAN, а не для цільових сеансів ERSPAN.

- У Cisco IOS XE версії 3.5S додано підтримку таких типів WAN-інтерфейсів як портів джерела для сеансу джерела: послідовний (T1/E1, T3/E3, DS0), пакетний зв'язок через SONET (POS) (OC3, OC12) та багатоканальний PPP (ключові слова multilink, pos та serial додано до команди source interface).

Використання ERSPAN як локального SPAN:

Щоб використовувати ERSPAN для моніторингу трафіку через один або декілька портів або VLAN на одному пристрої, нам потрібно створити сеанси джерела ERSPAN та призначення ERSPAN на одному пристрої, потік даних відбувається всередині маршрутизатора, що аналогічно локальному SPAN.

Під час використання ERSPAN як локального SPAN враховуються такі фактори:

- Обидва сеанси мають однаковий ідентифікатор ERSPAN.

- Обидва сеанси мають однакову IP-адресу. Ця IP-адреса є власною IP-адресою маршрутизатора, тобто IP-адресою зворотного зв'язку або IP-адресою, налаштованою на будь-якому порту.

Час публікації: 28 серпня 2024 р.