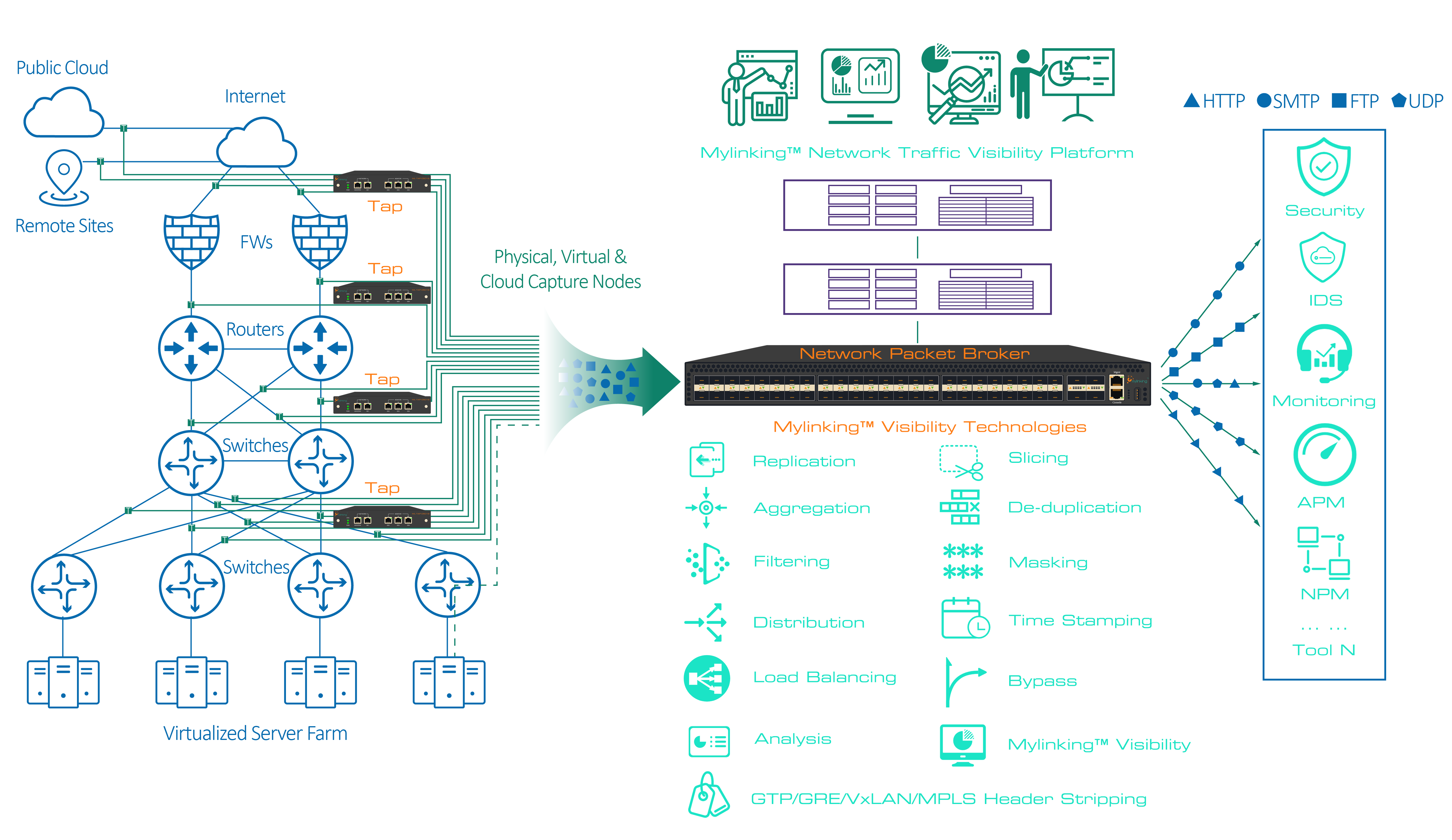

У сучасних складних, високошвидкісних та часто зашифрованих мережевих середовищах досягнення повної видимості має першорядне значення для безпеки, моніторингу продуктивності та відповідності вимогам.Мережеві пакетні брокери (NPB)еволюціонували від простих агрегаторів TAP до складних, інтелектуальних платформ, необхідних для управління потоком даних трафіку та забезпечення ефективної роботи інструментів моніторингу та безпеки. Ось детальний огляд їхніх ключових сценаріїв застосування та рішень:

Основна проблема, яку вирішують НПБ:

Сучасні мережі генерують величезні обсяги трафіку. Підключення критично важливих інструментів безпеки та моніторингу (IDS/IPS, NPM/APM, DLP, криміналістика) безпосередньо до мережевих з'єднань (через порти SPAN або TAP) є неефективним і часто неможливим через:

1. Перевантаження інструментів: інструменти перевантажуються нерелевантним трафіком, втрачаючи пакети та пропускаючи загрози.

2. Неефективність інструментів: інструменти витрачають ресурси на обробку дублікатів або непотрібних даних.

3. Складна топологія: Розподілені мережі (центри обробки даних, хмарні технології, філії) ускладнюють централізований моніторинг.

4. Сліпі зони шифрування: інструменти не можуть перевіряти зашифрований трафік (SSL/TLS) без розшифрування.

5. Обмежені ресурси SPAN: порти SPAN споживають ресурси комутатора та часто не можуть обробляти трафік на повній швидкості лінії.

Рішення NPB: Інтелектуальне посередництво трафіку

NPB розташовані між мережевими портами TAP/SPAN та інструментами моніторингу/безпеки. Вони діють як інтелектуальні «дорожні поліцейські», виконуючи:

1. Агрегація: об’єднання трафіку з кількох посилань (фізичних, віртуальних) у консолідовані канали.

2. Фільтрація: Вибіркове перенаправлення лише відповідного трафіку до певних інструментів на основі критеріїв (IP/MAC, VLAN, протокол, порт, додаток).

3. Балансування навантаження: рівномірно розподіляйте потоки трафіку між кількома екземплярами одного й того ж інструменту (наприклад, кластерними датчиками IDS) для масштабованості та стійкості.

4. Дедуплікація: Усунення ідентичних копій пакетів, захоплених на резервних каналах.

5. Розділення пакетів: скорочення пакетів (видалення корисного навантаження) зі збереженням заголовків, зменшення пропускної здатності для інструментів, яким потрібні лише метадані.

6. Розшифрування SSL/TLS: Завершіть зашифровані сеанси (за допомогою ключів), представивши трафік у відкритому текстовому вигляді інструментам перевірки, а потім повторно зашифруйте.

7. Реплікація/мультикастинг: надсилання одного й того ж потоку трафіку до кількох інструментів одночасно.

8. Розширена обробка: вилучення метаданих, генерація потоку, додавання позначок часу, маскування конфіденційних даних (наприклад, PII).

Дізнайтеся більше про цю модель тут:

Брокер мережевих пакетів Mylinking™ (NPB) ML-NPB-3440L

16*10/100/1000M RJ45, 16*1/10GE SFP+, 1*40G QSFP та 1*40G/100G QSFP28, макс. 320 Гбіт/с

Детальні сценарії застосування та рішення:

1. Покращення моніторингу безпеки (IDS/IPS, NGFW, Threat Intel):

○ Сценарій: Інструменти безпеки перевантажені великими обсягами східно-західного трафіку в центрі обробки даних, що призводить до втрати пакетів та пропуску загроз горизонтального переміщення. Зашифрований трафік приховує шкідливі корисні навантаження.

○ Рішення NPB:Агрегувати трафік від критично важливих внутрішньоканальних каналів домену.

* Застосовуйте детальні фільтри, щоб надсилати до системи виявлення вторгнень лише підозрілі сегменти трафіку (наприклад, нестандартні порти, певні підмережі).

* Балансування навантаження між кластером датчиків IDS.

* Виконувати розшифровку SSL/TLS та надсилати трафік у відкритому вигляді на платформу IDS/Threat Intel для глибокої перевірки.

* Видалення дублікатів трафіку з надлишкових шляхів.Результат:Вищий рівень виявлення загроз, зменшення кількості хибнонегативних результатів, оптимізоване використання ресурсів системи виявлення вторгнень.

2. Оптимізація моніторингу продуктивності (NPM/APM):

○ Сценарій: Інструменти моніторингу продуктивності мережі мають труднощі з кореляцією даних із сотень розподілених каналів (WAN, філії, хмара). Повне захоплення пакетів для APM є занадто дорогим та вимагає багато пропускної здатності.

○ Рішення NPB:

* Агрегувати трафік від географічно розподілених TAP/SPAN до централізованої мережі NPB.

* Фільтрувати трафік, щоб надсилати до інструментів APM лише потоки, що відповідають конкретним програмам (наприклад, VoIP, критично важливий SaaS).

* Використовуйте нарізання пакетів для інструментів NPM, яким в першу чергу потрібні дані про час потоку/транзакцій (заголовки), що значно зменшує споживання пропускної здатності.

* Реплікація потоків ключових показників ефективності як в інструменти NPM, так і в інструменти APM.Результат:Цілісний, корельований погляд на продуктивність, зниження витрат на інструменти, мінімізація накладних витрат на пропускну здатність.

3. Видимість хмари (публічна/приватна/гібридна):

○ Сценарій: Відсутність вбудованого доступу TAP у публічних хмарах (AWS, Azure, GCP). Складність захоплення та спрямування трафіку віртуальних машин/контейнерів до інструментів безпеки та моніторингу.

○ Рішення NPB:

* Розгортання віртуальних NPB (vNPB) у хмарному середовищі.

* vNPB використовують трафік віртуальних комутаторів (наприклад, через ERSPAN, дзеркалювання трафіку VPC).

* Фільтрування, агрегування та балансування навантаження хмарного трафіку схід-захід та північ-південь.

* Безпечно тунелюйте відповідний трафік назад до локальних фізичних мережевих плат для обробки даних (NPB) або хмарних інструментів моніторингу.

* Інтеграція з хмарними сервісами видимості.Результат:Послідовний моніторинг стану безпеки та продуктивності в гібридних середовищах, подолання обмежень видимості хмари.

4. Запобігання втраті даних (DLP) та відповідність вимогам:

○ Сценарій: Інструменти DLP повинні перевіряти вихідний трафік на наявність конфіденційних даних (PII, PCI), але вони перевантажені нерелевантним внутрішнім трафіком. Відповідність вимагає моніторингу певних регульованих потоків даних.

○ Рішення NPB:

* Фільтрувати трафік, щоб надсилати до механізму DLP лише вихідні потоки (наприклад, призначені для Інтернету або певних партнерів).

* Застосовуйте глибоку перевірку пакетів (DPI) на NPB для виявлення потоків, що містять регульовані типи даних, та визначення їх пріоритетності для інструменту DLP.

* Маскування конфіденційних даних (наприклад, номерів кредитних карток) у пакетахпереднадсилання до менш критичних інструментів моніторингу для реєстрації відповідності.Результат:Більш ефективна робота DLP, зменшення кількості хибнопозитивних результатів, спрощений аудит відповідності, покращена конфіденційність даних.

5. Мережева криміналістика та усунення несправностей:

○ Сценарій: Діагностика складної проблеми з продуктивністю або порушення безпеки вимагає повного захоплення пакетів (PCAP) з кількох точок протягом певного часу. Ручне запуск захоплення є повільним; зберігання всього недоцільне.

○ Рішення NPB:

* NPB можуть безперервно буферизувати трафік (зі швидкістю лінії).

* Налаштуйте тригери (наприклад, певний стан помилки, пік трафіку, сповіщення про загрозу) на NPB для автоматичного захоплення відповідного трафіку до підключеного пристрою захоплення пакетів.

* Попередньо фільтруйте трафік, що надсилається до пристрою захоплення, щоб зберігати лише необхідне.

* Реплікація критичного потоку трафіку на пристрій захоплення без впливу на виробничі інструменти.Результат:Швидший середній час вирішення проблем (MTTR) для збоїв/порушень, цільові судово-медичні збори даних, зниження витрат на зберігання.

Міркування та рішення щодо впровадження:

○Масштабованість: Вибирайте віртуальні мережеві портові сервери (NPB) з достатньою щільністю портів та пропускною здатністю (1/10/25/40/100GbE+) для обробки поточного та майбутнього трафіку. Модульні шасі часто забезпечують найкращу масштабованість. Віртуальні NPB гнучко масштабуються в хмарі.

○Стійкість: Впровадження надлишкових NPB (пар високої доступності) та надлишкових шляхів до інструментів. Забезпечення синхронізації станів у налаштуваннях високої доступності. Використання балансування навантаження NPB для стійкості інструментів.

○Керування та автоматизація: Централізовані консолі керування є критично важливими. Шукайте API (RESTful, NETCONF/YANG) для інтеграції з платформами оркестрації (Ansible, Puppet, Chef) та системами SIEM/SOAR для динамічних змін політик на основі сповіщень.

○Безпека: Захистіть інтерфейс керування NPB. Суворо контролюйте доступ. Якщо розшифровуєте трафік, забезпечте суворі політики керування ключами та безпечні канали для передачі ключів. Розгляньте можливість маскування конфіденційних даних.

○Інтеграція інструментів: Переконайтеся, що NPB підтримує необхідне підключення інструментів (фізичні/віртуальні інтерфейси, протоколи). Перевірте сумісність зі специфічними вимогами до інструментів.

Отже,Мережеві пакетні брокерибільше не є необов'язковою розкішшю; вони є фундаментальними компонентами інфраструктури для досягнення дієвої видимості мережі в сучасну епоху. Завдяки інтелектуальній агрегації, фільтрації, балансуванню навантаження та обробці трафіку, NPB розширюють можливості інструментів безпеки та моніторингу для роботи з максимальною ефективністю та результативністю. Вони руйнують бар'єри видимості, долають проблеми масштабування та шифрування, і зрештою забезпечують ясність, необхідну для захисту мереж, забезпечення оптимальної продуктивності, дотримання вимог до відповідності та швидкого вирішення проблем. Впровадження надійної стратегії NPB є критично важливим кроком до побудови більш видимої, безпечної та стійкої мережі.

Час публікації: 07 липня 2025 р.