Технічний блог

-

sFlow розвінчано: принципи, цінність, застосування та інтеграція з Network Packet Broker

В епоху високошвидкісних мереж та хмарної інфраструктури ефективний моніторинг мережевого трафіку в режимі реального часу став наріжним каменем надійних ІТ-операцій. Оскільки мережі масштабуються для підтримки з'єднань зі швидкістю понад 10 Гбіт/с, контейнерних додатків та розподілених архітектур, ...Читати далі -

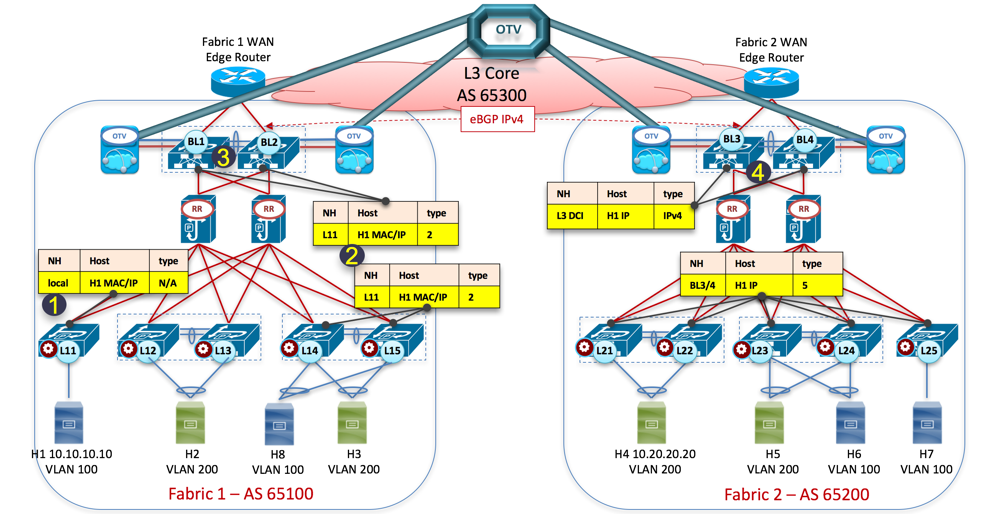

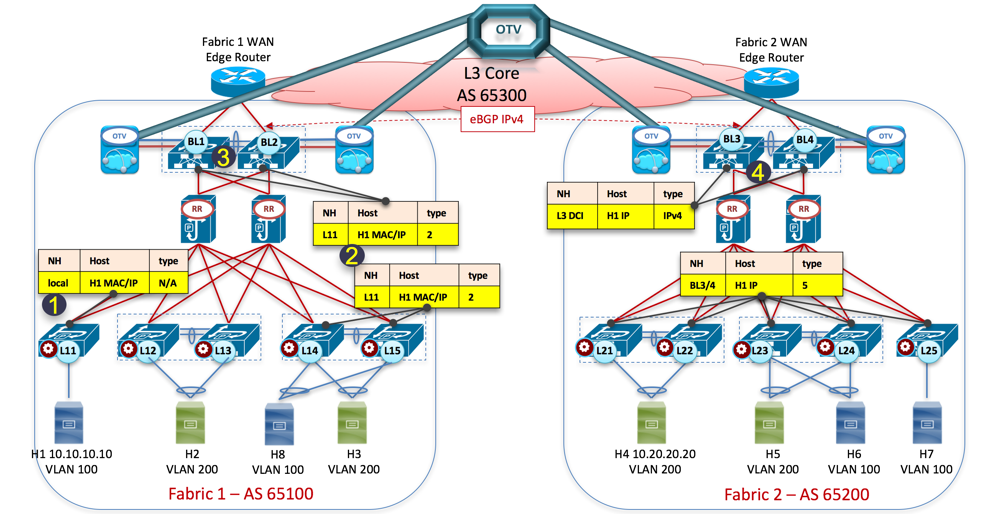

Що саме являє собою мережа «хребет-лист»? Мережа «хребет-лист» підлеглих мереж

Для задоволення потреб хмарних сервісів мережа поступово поділяється на Underlay та Overlay. Underlay мережа – це фізичне обладнання, таке як маршрутизація та комутація в традиційному центрі обробки даних, яке все ще вірить у концепцію стабільності та безпеки...Читати далі -

Зачистка інкапсуляції тунелів мережевого пакетного брокера Mylinking™: розширення можливостей VTEP у сучасних мережах

В епоху хмарних обчислень та віртуалізації мереж, VXLAN (віртуальна розширювана локальна мережа) стала наріжною технологією для побудови масштабованих, гнучких мереж з накладанням. В основі архітектури VXLAN лежить VTEP (кінцева точка тунелю VXLAN), критично важливий компонент...Читати далі -

Теплі побажання з Різдвом Христовим та Новим роком 2026 нашим шановним партнерам | Команда Mylinking™

Шановні партнери, оскільки рік поступово добігає кінця, ми свідомо зупиняємося, розмірковуємо та цінуємо подорож, яку ми розпочали разом. Протягом останніх дванадцяти місяців ми розділили безліч значущих моментів — від захоплення...Читати далі -

Поглиблений аналіз та порівняння застосувань методів збору даних про мережевий трафік TAP та SPAN

У сферах експлуатації та обслуговування мереж, усунення несправностей та аналізу безпеки точне та ефективне отримання потоків мережевих даних є основою для виконання різних завдань. TAP (Test Access...) – це дві основні технології збору мережевих даних.Читати далі -

Брокери мережевих пакетів Mylinking™ для захоплення, попередньої обробки та пересилання мережевого трафіку на рівні моделі OSI до потрібних вам інструментів.

Брокери мережевих пакетів Mylinking™ підтримують динамічне балансування навантаження мережевого трафіку: алгоритм хешування балансування навантаження та алгоритм розподілу ваги на основі сеансів відповідно до характеристик рівнів L2-L7, щоб забезпечити динаміку балансування навантаження вихідного трафіку порту. А M...Читати далі -

Як кваліфікований мережевий інженер, чи розумієте ви 8 поширених мережевих атак?

Мережеві інженери, на перший погляд, є лише «технічними працівниками», які будують, оптимізують та усувають несправності в мережах, але насправді ми є «першою лінією захисту» в кібербезпеці. Звіт CrowdStrike за 2024 рік показав, що глобальні кібератак зросли на 30%, причому китайські...Читати далі -

Що таке система виявлення вторгнень (IDS) та система запобігання вторгненням (IPS)?

Система виявлення вторгнень (IDS) подібна до розвідника в мережі, основна функція якої полягає у виявленні поведінки вторгнення та надсиланні тривоги. Відстежуючи мережевий трафік або поведінку хоста в режимі реального часу, вона порівнює попередньо встановлену "бібліотеку сигнатур атак" (наприклад, відомі вірусні коди...Читати далі -

Шлюз VxLAN (віртуальна розширювана локальна мережа): централізований шлюз VxLAN чи розподілений шлюз VxLAN?

Щоб обговорити шлюзи VXLAN, нам спочатку потрібно обговорити саму VXLAN. Нагадаємо, що традиційні VLAN (віртуальні локальні мережі) використовують 12-бітні ідентифікатори VLAN для розділення мереж, підтримуючи до 4096 логічних мереж. Це добре працює для невеликих мереж, але в сучасних центрах обробки даних, з...Читати далі -

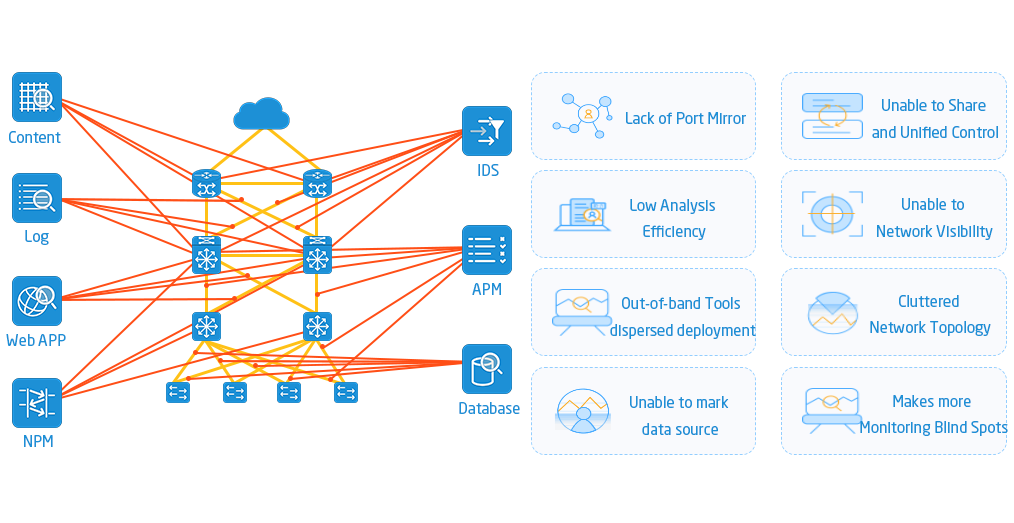

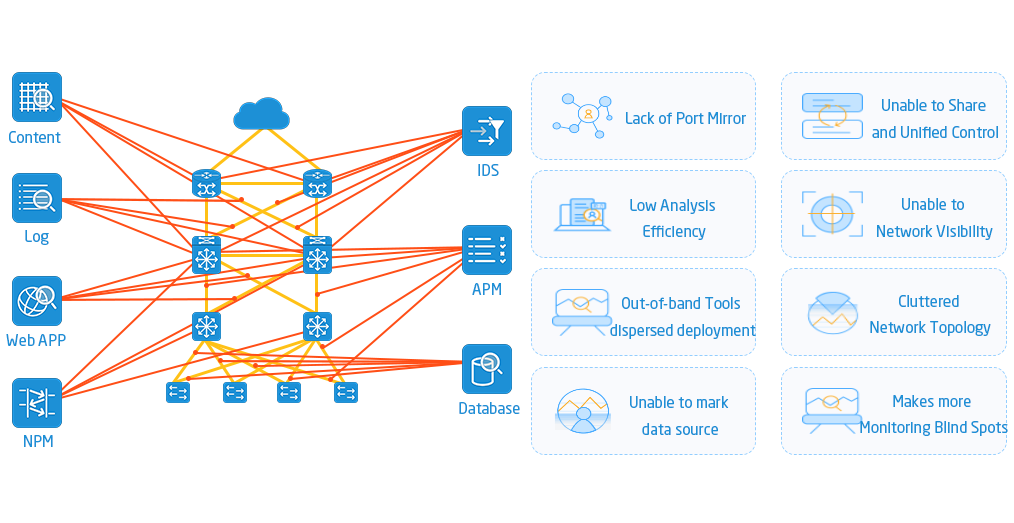

Моніторинг мережі «Невидимий дворецький» – NPB: Легендарний артефакт управління мережевим трафіком у цифрову епоху

Завдяки цифровій трансформації корпоративні мережі – це вже не просто «кілька кабелів, що з’єднують комп’ютери». З поширенням пристроїв Інтернету речей, міграцією сервісів у хмару та зростаючим впровадженням віддаленої роботи мережевий трафік різко зріс, як...Читати далі -

Network Tap проти SPAN Port Mirror, який з методів захоплення мережевого трафіку кращий для моніторингу та безпеки вашої мережі?

Точки доступу до тесту (TAP), також відомі як реплікаційний тап, агрегаційний тап, активний тап, мідний тап, Ethernet тап, оптичний тап, фізичний тап тощо. Точки доступу є популярним методом отримання мережевих даних. Вони забезпечують повний огляд потоку мережевих даних...Читати далі -

Аналіз мережевого трафіку та захоплення мережевого трафіку – ключові технології для забезпечення продуктивності та безпеки вашої мережі

У сучасну цифрову епоху аналіз мережевого трафіку та захоплення/збір мережевого трафіку стали ключовими технологіями для забезпечення продуктивності та безпеки мережі. У цій статті ми заглибимося в ці дві сфери, щоб допомогти вам зрозуміти їхню важливість та варіанти використання, а також...Читати далі

-

Тел.

-

Електронна пошта

-

Скайп

-

Верх